Internet Rzeczy staje się coraz bardziej popularny. Jednym z zagadnień, z jakim wiąże się to pojęcie jest ochrona prywatności. Powstaje więc pytanie, czy korzystanie z Internetu Rzeczy może wpływać na bezpieczeństwo danych osobowych jego użytkowników?

Internet Rzeczy (dalej w artykule nazywany „IR”) to rozwinięcie wcześniejszej koncepcji technologii Komunikacji Międzymaszynowej (ang. Machine-to-Machine, M2M). W jej ramach wiele różnorodnych systemów i urządzeń, zbierających i przetwarzających dane, łączy się ze sobą za pomocą sieci teleinformatycznych, zazwyczaj bez udziału operatorów, świadcząc usługi i wykonując czynności na rzecz użytkowników lub ich otoczenia i środowiska.

Do Internetu Rzeczy nie zaliczamy tradycyjnych systemów IT, gdzie końcówkami lub terminalami przetwarzającymi dane nie są zautomatyzowane „rzeczy”, ale zwykłe komputery z klasycznymi interfejsami (np. komputery PC, tablety, smartfony, konsole do gier itp.).

Do technologii IR/M2M zaliczamy natomiast systemy autonomiczne, proste czujniki, wyposażenie domowe lub przemysłowe, skomplikowane urządzenia lub specjalistyczne oprogramowanie, które zbierają dane i wykonują operacje na podstawie analizy danych.

Jest też wiele pomysłów, a często zrealizowanych już pilotażowo projektów, zastosowania rozwiązań IR w gospodarstwie domowym, medycynie lub bezpośrednim otoczeniu człowieka. Rozwiązania takie znajdujemy w systemach kontroli zawartości lodówek i uzupełniania produktów, gdy ich braknie lub stracą ważność, podczas zdalnego monitorowania stanu zdrowia pacjentów, przy kontroli zachowania ludzi na stanowiskach pracy, w trakcie uprawiania sportu lub do lokalizacji osób i mienia.

Także nowoczesne odbiorniki lub dekodery telewizyjne potrafią współpracować ze środowiskiem IR, wymieniając się informacjami, które z założenia mają ułatwiać dobór oferty programowej i podnosić jakość usługi telewizyjnej.

Internet Rzeczy ma więc służyć użytkownikom, wspierać ich w podejmowaniu decyzji i kontroli otoczenia. Pojawiają się wątpliwości, jak jest w rzeczywistości i czy inteligentne systemy nie wpływają pośrednio na decyzje użytkowników lub czy tych decyzji nie podejmują same, a informacje, jakie są zbierane o użytkownikach, są dodatkowo przetwarzane w innych celach, możliwe że bez wiedzy osób, których dotyczą.

Model Internetu Rzeczy oparty jest na trzech filarach, odnoszących się do cech inteligentnych obiektów:

– umożliwić identyfikację siebie (wszystko jest w stanie się unikalnie przedstawić),

– zapewnić komunikację (wszystko może się komunikować),

– współdziałać (wszystko może wzajemnie na siebie oddziaływać).

Alternatywną definicją Internetu Rzeczy jest Internet Inteligentnych Obiektów (ang. Internet of Smart Objects). Zgodnie z nią włączane do globalnej sieci urządzenia mają zdolność do samouczenia się. Przez to osiągają cechy inteligencji, którą zawdzięczają możliwości komunikowania się z innymi obiektami oraz zbierania i analizowania dostarczanych danych, a następnie, na ich podstawie, podejmowania decyzji w oparciu o skomplikowane algorytmy, dla których parametry wejściowe może ustalać operator.

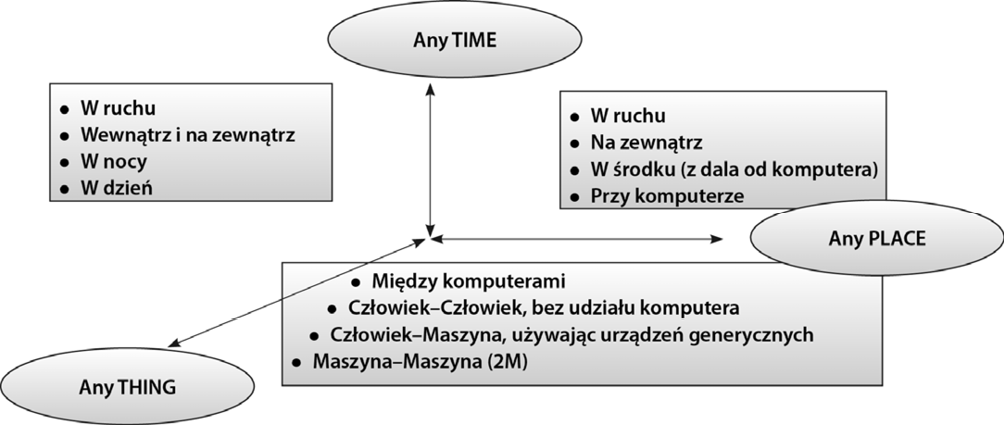

Koncepcja Internetu Rzeczy (oraz Internetu Wszechrzeczy) bazuje, według ITU-T, na trzech pojęciach:

1. działać zawsze,

2. wszędzie,

3. ze wszystkim (także z człowiekiem).

Internet Rzeczy to przede wszystkim sieci M2M, których podstawowe cechy to:

Należy zwrócić uwagę na to, że realizacja bardzo rozbudowanych systemów zabezpieczeń danych może okazać się w sieciach IR trudna do zrealizowania. Wiele urządzeń nie jest bowiem zaawansowanych technologicznie, a przez to nie ma odpowiednich zasobów pamięci lub mocy obliczeniowej procesora, aby np. szyfrować przesyłane dane lub przechowywać je w sposób gwarantujący ochronę przed dostępem osób lub urządzeń trzecich.

Niestety na obecnym etapie projektanci i producenci skupiają się przede wszystkim na działaniu i komunikowaniu się urządzeń, często zostawiając zagadnienia optymalizacji i ochrony danych do późniejszych wersji sprzętu i oprogramowania.

Sieci IR wykorzystują różne technologie przewodowe i bezprzewodowe:

Każdy ze sposobów komunikacji powinien być dopasowany do wymagań konkretnego elementu sieci IR. Szczególnie w miejscach, gdzie występuje duża wymiana wrażliwych informacji należy zadbać o odpowiednią jakość łączności oraz poufność przekazu. Tam, gdzie to niemożliwe należy rozważyć budowę podsystemów, z których przetworzone wstępnie informacje będą przekazywane na zewnątrz, do Internetu Rzeczy, za pomocą urządzenia pośredniczącego, agregującego i odpowiednio chroniącego dane.

Na potrzeby IR przewidziano stosowanie adresacji IPv6 (protokół IP w wersji 6) lub odpowiednio skonfigurowanych systemów opartych o enkapsulację transmisji w sieciach IPv4. Pojemność sieci opartych o IPv6 pozwala na tworzenie unikatowych adresów dla urządzeń w oparciu o niepowtarzalne numery sprzętowe MAC (IEEE 802) przyporządkowane do każdego z nich.

Dla adresu sprzętowego MAC 10:22:33:44:55:66 adres w IR będzie miał postać: 64bitowy_prefiks_sieci_lokalnej:1222:33FF:FE44:5566.

Identyfikacja konkretnej „rzeczy” przepinanej między sieciami (także w związku z poruszaniem się osoby lub przedmiotu wyposażonego w taki czujnik lub urządzenie) będzie możliwa, ponieważ zmieniać się będzie tylko prefiks sieci lokalnej, a porównanie reszty adresu pozwoli powiązać aktywności wskazanego źródła danych.

Adres taki pozwala zidentyfikować konkretne urządzenie w skali całego systemu, co daje możliwość globalnego śledzenia urządzeń w IR i może prowadzić do dodatkowej analizy położenia lub zachowań obiektu. Informacje te w określonych przypadkach mogą być chronione jako dane dotyczące konkretnej osoby.

Aktualnie powstają specjalizowane systemy operacyjne, których celem będzie optymalna obsługa infrastruktury i urządzeń IR. Microsoft rozwija system Windows 10 IoT Core.

Bezpośrednią konkurencją dla systemu Windows będzie Google Brillo – system tworzony z myślą o urządzeniach IR, który zostanie zoptymalizowany dla urządzeń z bardzo ograniczoną specyfikacją sprzętową. Ma on obsługiwać urządzenia o bardzo małej ilości pamięci RAM i niezbyt szybkimi procesorami.

Projektowane są też specjalne aplikacje, które w prosty sposób mają integrować elementy IR, przetwarzać dane przez nieudostępniane i przekazywać wyniki do innych elementów systemów.

Systemy ochrony (CCTV, SSWiN, SKD) oraz utrzymania (np. ogrzewanie pomieszczeń i wody, sterowanie roletami i drzwiami, oświetlenie, systemy nawadniające) i wyposażenie AGD wyposażone w sensory, czujniki i elementy wykonawcze mogą samodzielnie nadzorować parametry użytkowe oraz środowiskowe i w zadanym, dopuszczalnym zakresie. Mogą dopasowywać je do wymagań lub reagować na anomalie, dokonując korekt i przekazując informacje do użytkownika obiektu lub służb nadzoru.

IR nadaje się do optymalizacji infrastruktury miejskiej poprzez zastosowanie np. do:

które mogą być zintegrowane z:

Straż Miejska lub policja może współpracować z innymi służbami i podmiotami, korzystając z danych udostępnianych przez ich podsystemy IR i dzieląc się posiadanymi informacjami.

W dużych miastach uruchamiane są systemy automatycznej obserwacji oraz identyfikacji osób i pojazdów poruszających się w ciągach komunikacyjnych. Pozwala to na stały nadzór i sprawne odszukanie, a następnie śledzenie konkretnych pojazdów lub np. podejrzanych osób. Często odbywa się to bez wiedzy zainteresowanych, którzy nie są poinformowani ani o celach, ani o zakresie i możliwościach operacyjnych takich systemów.

Kolejnym obszarem, w który wkraczają rozwiązania IR jest monitoring pojazdów wykorzystujący systemy GPS oraz infrastrukturę nadzoru znajdującą się wzdłuż dróg. Dzięki nim np. pracodawca może uzyskać z systemu informacje o:

Możliwe jest też zdalne wpływanie na działanie pojazdu (np. zatrzymanie go!) i komunikacja dwukierunkowa z kabiną. Wszystkie te parametry służą nadzorowi bezpieczeństwa ruchu oraz stanu pojazdu.

Niewłaściwe ich wykorzystanie może stanowić również zestaw danych opisujących szczegółowo kierowcę i jego zachowanie w pojeździe. To można uznać za informacje wskazujące cechy osobowe monitorowanego kierowcy, które powinny być dołączone do rekordu zawierającego jego dane osobowe.

Starzenie się społeczeństwa i potrzeba większej opieki powodują, że następuje duży rozwój mikroprocedur medycznych, telemedycyny i porad paramedycznych dostępnych w IR.

Możliwe jest np. monitorowanie stanu pacjenta (poprzez czujniki i sensory), śledzenie wybranych parametrów i sygnałów fizjologicznych, tj. temperatury, ciśnienia krwi, czynności oddechowych.

Można zbierać dane dotyczące aktywności, kontrolować wykonanie procedur medycznych oraz nawyków żywieniowych. Coraz bardziej powszechna jest zdalna kontrola i zarządzanie osobistych urządzeń medycznych (np. rozruszniki serca, urządzenia EKG, Holter, pompy insulinowe). Istnieją rozwiązania przemysłowe, które monitorują pozycję pracownika i w przypadku gdy zbyt długo przebywa w niestandardowym trybie (np. wywracając się), czujniki przekazują sygnał alarmowy do systemu powiadamiania.

Mechanizmy te mogą okazać się groźne, jeśli oprócz odczytu danych będzie możliwa ingerencja w działanie monitorowanego urządzenia (np. konkretnego rozrusznika serca).

Technologie radiowych identyfikatorów (RFID) znajdują zastosowanie w wielu przedsiębiorstwach, dla których sterowanie łańcuchem dostaw jest podstawą ich funkcjonowania, a aktywny nadzór nad towarami i półproduktami na każdym etapie produkcji jest koniecznością.

Technologia może być też wykorzystana do dostarczenia użytkownikowi informacji na temat kupionego produktu – instrukcji obsługi, daty ważności, aktualnego stanu i wielu innych. Identyfikacja obiektów ma również zastosowanie w systemach zapobiegania kradzieżom czy w walce z podróbkami.

RFID stosuje się też w nadzorze kompleksowym nad ruchem pracowników. Współpracujący z systemem wideo monitoring pozwala na identyfikację konkretnych osób, których dane są przetwarzane w kontrolerach odpowiedzialnych za działanie infrastruktury.

Rewolucja w systemach pomiarowych zaczęła się od zdalnego odczytywania liczników, statusów, alarmów, czyli wprowadzenia automatycznych systemów pomiarowych (ang. Automatic Meter Reading). Dodanie do nich inteligencji (ang. Smart Metering) jest konieczne dla współdziałania z inteligentnymi systemami energetycznymi.

Zautomatyzowanie procesów po stronie odbiorcy, natychmiastowe billingi za faktycznie zużyte zasoby, możliwości zmiany taryfy, blokowanie instalacji, zbieranie danych statystycznych dotyczących dostarczonej i pobranej energii, bieżący monitoring itp. możliwe są dzięki stosowaniu nowoczesnych liczników energii.

Jednym z zagrożeń dla prywatności odbiorców jest to, że wbudowane w licznik narzędzia diagnostyczno-pomiarowe pozwalają dość dokładnie określić parametry włączanego odbiornika energii, a od identyfikacji konkretnego urządzenia i parametrów jego pracy na przestrzeni doby, tygodnia lub miesiąca do powiązania go z użytkownikiem droga jest krótka, a możliwości zbierania danych o zachowaniu się odbiorcy duże.

Wymienione obszary zastosowań IR to główne, ale nie jedyne kategorie aktywności i dziedziny gospodarki lub codziennego życia, które mogą być wspierane rozwiązaniami opartymi o Internet Rzeczy. Dla każdej kategorii należy przeprowadzić odpowiednią analizę zagrożeń dla prywatności i wdrożyć mechanizmy pozwalające kontrolować i minimalizować przepływ informacji dotyczących konkretnych osób lub ich zachowań.

O tym, jak wiele jest możliwych zastosowań IR, świadczyć mogą przedstawione poniżej przykłady wdrożeń oraz branże, w których już obecnie działają systemy dające się zakwalifikować jako Internet Rzeczy.

Mimo że niektóre rozwiązania mogą okazać się mało przydatne w większej skali, to jednak znajdują odbiorców i naśladowców, którzy rozwijają ich możliwości i szczegóły działania, np.:

Zachowanie poufności i prywatności w IR jest kluczowe. Rozwiązania technologiczne, gwarantujące bezpieczeństwo, to zbyt mało, aby zapewnić wystarczającą ochronę wszystkim użytkownikom.

Istniejące regulacje i przepisy prawne muszą być dostosowane do nowej rzeczywistości IR. Wiele krajów nie nadąża z tworzeniem aktualnych norm prawnych. Z tego powodu proces tworzenia prawa uległ decentralizacji. Tworzenie norm funkcjonowania w sieci przekazano organizacjom społecznym i gospodarczym, często w drodze samoregulacji i tak zwanych dobrych praktyk branżowych.

Problemem jest też zasięg stosowania nowych przepisów. Stworzenie prawa krajowego nie będzie wystarczające ze względu na zasięg IR. Brak granic dla technologii powoduje, że konieczne jest tworzenie nowego prawa i szczegółowych przepisów o zasięgu ogólnoświatowym, a przynajmniej europejskim.

Jest to dużym wyzwaniem, ponieważ wprowadzenie regulacji uniwersalnych wymaga wielu konsultacji, analiz i kompromisów, które powodują, że nowe przepisy będą mocno nieprecyzyjne lub powstaną zbyt późno, gdy technologia przekroczy kolejne progi rozwoju i konieczna będzie niezwłoczna aktualizacja powstałych zasad organizacyjno-prawnych.

Rozszerzanie zasięgu przepisów i regulacji dotyczy nie tylko kwestii bezpieczeństwa danych, ale też regulacji w zakresie wykorzystania pasma radiowego, norm związanych z promieniowaniem elektromagnetycznym, ochroną środowiska i energetyką. Dla każdej dziedziny konieczne jest odmienne spojrzenie na IR, szczególnie z powodu dążenia do automatyzacji procesów i wyłączenia czynnika nadzoru przez operatorów.

Wiele danych gromadzonych w systemach IR może mieć charakter wrażliwy, zawierając informacje osobowe, o aktywności i zachowania osób, przedsiębiorstw i urządzeń.

Problem bezpieczeństwa danych i procesów w IR należy rozpatrywać nie tylko pod kątem ochrony treści informacji, ale też z uwzględnieniem jej innych cech, takich jak autentyczność, nienaruszalność czy aktualność.

Zakłócenie w jednym z ogniw systemu opartego o IR może spowodować zaburzenia w pracy innych, współpracujących ze sobą elementów. Efekt domina może spowodować, że naruszenie w jednym miejscu sieci będzie propagowane do innych węzłów, destabilizując pracę i wpływając na poprawność przetwarzanych danych.

Przewiduje się, że w ciągu 10 lat w sieci znajdzie się około 50 miliardów urządzeń, dla których konieczne będzie wprowadzenie ścisłych procedur ochrony terminali i sensorów końcowych. Oczywiście część urządzeń nie będzie wymagała szczególnej jakości ochrony, ale powinny być one zidentyfikowane i opisane jako wyłączone spod wymagań szczególnych.

Ciągła komunikacja pomiędzy urządzeniami podnosi prawdopodobieństwo wielokrotnego przetwarzania i przesyłania danych, a przez to narażania informacji na dodatkowe zagrożenia.

Podniesienie bezpieczeństwa w Internecie Rzeczy oznaczać może ograniczenie dostępności rozwiązań i dostępu do danych, często w ogóle eliminując możliwość ich pozyskiwania i przetwarzania. Dlatego konieczna jest analiza ryzyka i podejmowanie decyzji, które kategorie danych i w jakim zakresie muszą być przetwarzane i jak bardzo można ograniczyć dostępną w nich ochronę, uzyskując lepsze wyniki operacyjne.

Rozwiązania Internetu Rzeczy nie są jeszcze bardzo popularne, a realizowane projekty stanowią bardziej wyspy tematyczne niż kompletne i spójne systemy przetwarzania informacji, jednak obserwując trendy rynkowe, można uznać, że coraz więcej rozwiązań budowanych będzie w oparciu o niewielkie, specjalizowane urządzenia, których współpraca pozwoli na pełne odwzorowanie parametrów środowiskowych, zdarzeń, faktów i ich zmian w systemach przetwarzających informację.

Konieczne będzie więc odmienne, niż dotychczas, spojrzenie na zbiory danych osobowych i zbierane w nich informacje, ponieważ dane mogą być podzielone pomiędzy wiele urządzeń, a ich przetwarzanie będzie wnosiło nowe, dotychczas nieuwzględniane typy i kategorie danych o osobach i ich zachowaniu lub cechach.

Problemem może być także dokładne określenie miejsca przetwarzania danych, ponieważ powszechność stosowanych w IR rozwiązań chmurowych może doprowadzić do sytuacji, w której operatorzy nie będą znali ani lokalizacji, ani treści danych pośrednich, mając jedynie dostęp do danych źródłowych z końcówek, czujników i sensorów IR oraz uzyskując dane lub decyzje końcowe, jako wynik pracy złożonego systemu.

Nowego znaczenia nabrać może też proces anonimizacji informacji, w którym dane powinny być, tam gdzie to możliwe i uzasadnione, pozbawiane szybko cech pozwalających na identyfikację osób, których dotyczą.

Podczas przygotowywania artykułu autor korzystał z dostępnych publicznie materiałów informacyjnych, prezentacji i specyfikacji:

1. „Problem kontroli nad informacjami będzie narastał”, W. Wiewiórowski, Gazeta Prawna, 1.12.2014 r.

2. „Internet przedmiotów – raport”, A. Brachman, Obserwatorium ICT, wrzesień 2013 r.

3. „Internet przedmiotów – nowa rzeczywistość czy science fiction?”, WP Tech, 09.05.2013 r.

4. Materiały konferencyjne: „Internet Rzeczy. Bezpieczeństwo Smart City”, VII Konferencja Naukowa Bezpieczeństwo w Internecie, UKSW, Warszawa, 15.05.2015 r.

5. „Internet rzeczy: Będziemy celem ataków”, W. Wrzos, RASP, Komputer Świat, 9.07.2014 r.

Maciej Kołodziej

Zapraszamy na webinar prowadzony w konwencji warsztatowej z wykorzystaniem praktycznych przykładów, pytań i odpowiedzi. Dedykowany jest zarówno do osób początkujących, rozpoczynających lub pełniących funkcję IOD od niedawna, jak również do osób pragnących ugruntować posiadaną wiedzę w zakresie odpowiedniego nadzoru przestrzegania zasad i przepisów z zakresu ochrony danych osobowych w organizacji.

© Portal Poradyodo.pl