Opis przepływu danych pomiędzy systemami to element polityki bezpieczeństwa, która jest częścią dokumentacji prowadzonej przez administratora danych. Zobacz, jaką może mieć formę i poznaj praktyczne wskazówki do przygotowania tego dokumentu.

Obowiązek opracowania i wdrożenia dokumentacji ochrony danych nakłada na ciebie jako ADO art. 36 ustawy o ochronie danych osobowych. Zgodnie z nim jako administrator danych musisz zastosować środki techniczne i organizacyjne zapewniające ochronę przetwarzanych danych osobowych odpowiednią do zagrożeń oraz kategorii danych objętych ochroną. Masz też obowiązek prowadzić dokumentację opisującą sposób przetwarzania danych oraz wspomniane środki.

W skład tej dokumentacji, stosownie do treści § 3 rozporządzenia ministra spraw wewnętrznych i administracji z 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych (Dz.U. z 2004 r. nr 100, poz. 1024), wchodzi między innymi polityka bezpieczeństwa (§ 4).

Pięć obowiązkowych elementów polityki bezpieczeństwa

W każdej polityce bezpieczeństwa powinny znaleźć się:

1) wykaz budynków, pomieszczeń lub części pomieszczeń, tworzących obszar, w którym przetwarzane są dane osobowe,

2) wykaz zbiorów danych osobowych wraz ze wskazaniem programów zastosowanych do przetwarzania tych danych,

3) opis struktury zbiorów danych wskazujący zawartość poszczególnych pól informacyjnych i powiązania między nimi,

4) sposób przepływu danych pomiędzy poszczególnymi systemami,

5) określenie środków technicznych i organizacyjnych niezbędnych dla zapewnienia poufności, integralności i rozliczalności przetwarzanych danych.

Aby lepiej zobrazować opis przepływu danych pomiędzy systemami, należy odpowiedzieć na pytanie, czemu ma służyć taki opis. Przypomnijmy, że zgodnie z przepisami ustawy o ochronie danych osobowych jako administrator danych jesteś zobowiązany zabezpieczyć dane przed ich udostępnieniem osobom nieupoważnionym, zabraniem przez osobę nieuprawnioną, przetwarzaniem z naruszeniem ustawy oraz zmianą, utratą, uszkodzeniem lub zniszczeniem.

Ponadto musisz zapewnić kontrolę nad tym, jakie dane osobowe oraz komu są przekazywane. Trzy z wyżej wymienionych elementów polityki bezpieczeństwa, tj. wykaz zbiorów, opis struktury zbiorów oraz sposób przepływu danych to ważne elementy identyfikacji oraz kontroli nad zasobami danych przetwarzanych przez administratora.

Realizacja tych elementów polityki bezpieczeństwa daje ci jako administratorowi właściwą kontrolę nad tym, jakie konkretnie dane osobowe przetwarzasz, w jakich zbiorach i systemach oraz w jaki sposób migrują one pomiędzy zbiorami i systemami. A więc, im lepiej opracujesz i wdrożysz te elementy polityki bezpieczeństwa, tym większą kontrolę będziesz miał nad procesami przetwarzania danych, a co za tym idzie – również większy będzie poziom bezpieczeństwa.

Sposób przepływu danych pomiędzy poszczególnymi systemami to punkt, w którym musisz wskazać wszystkie systemy elektroniczne służące do przetwarzania danych oraz wzajemne powiązania (obieg danych osobowych) między nimi. Przedstawiając to, najłatwiej posłużyć się schematami graficznymi. Obrazując przepływ danych, wskaż źródło, z którego dane trafiają do określonego systemu. Może nim być np. zarówno zbiór danych, baza danych, jak i oczywiście inny system informatyczny.

Aby opis był rzetelny, wskaż również nazwę zbioru danych, z którego pochodzą dane. Przez „sposób przepływu” należy również rozumieć to, czy dane trafiają do systemu w sposób manualny (wpisywane ręcznie lub przy pomocy nośników danych), czy też w sposób automatyczny lub półautomatyczny (np. manualne uruchomienie funkcji eksportu/importu danych).

Dodatkowo musisz wskazać również kierunek przepływu danych. Pamiętaj, że opis przepływu danych nie ogranicza się jedynie do systemów administratora danych – może również obejmować systemy zewnętrzne.

Aby stworzyć poprawny schemat graficzny należy wiedzieć, czym jest system informatyczny. Zgodnie z definicją zawartą w ustawie o ochronie danych osobowych, system informatyczny to zespół współpracujących ze sobą urządzeń, programów, procedur przetwarzania informacji i narzędzi programowych zastosowanych w celu przetwarzania danych.

Definicja systemu informatycznego określa go w bardzo szerokim rozumieniu, a to dlatego by zminimalizować ewentualne wątpliwości administratora czy dane przetwarzane są w systemie informatycznym, czy nie. Trudności natomiast może przysporzyć ocena, czy dana baza danych, czy też program informatyczny są osobnymi systemami.

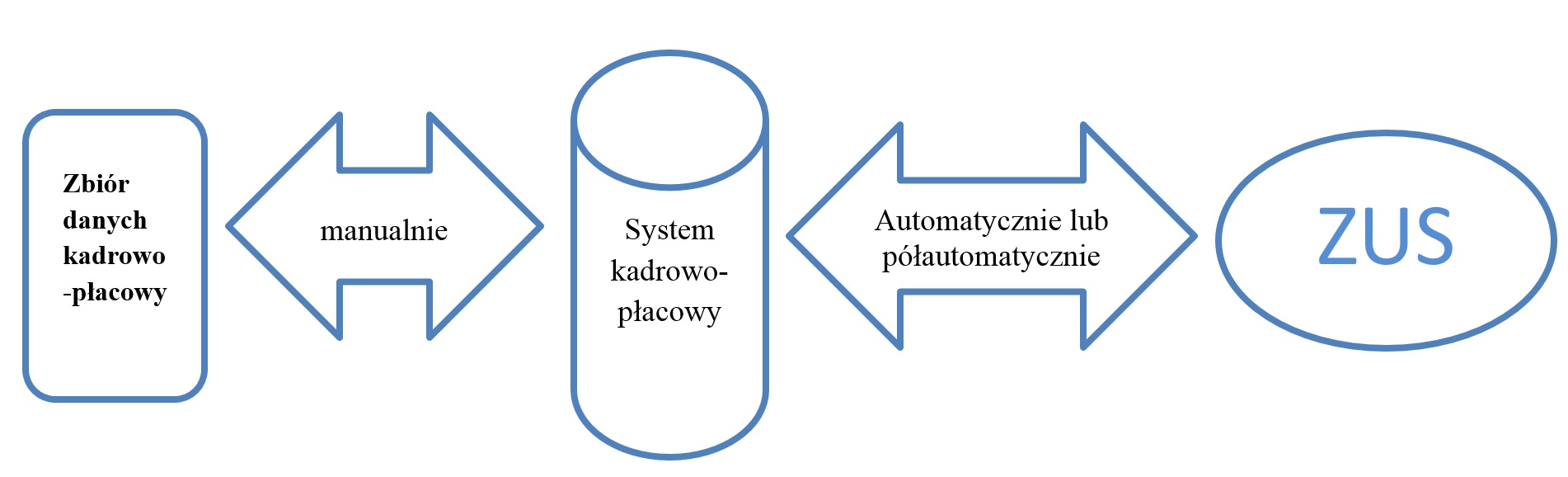

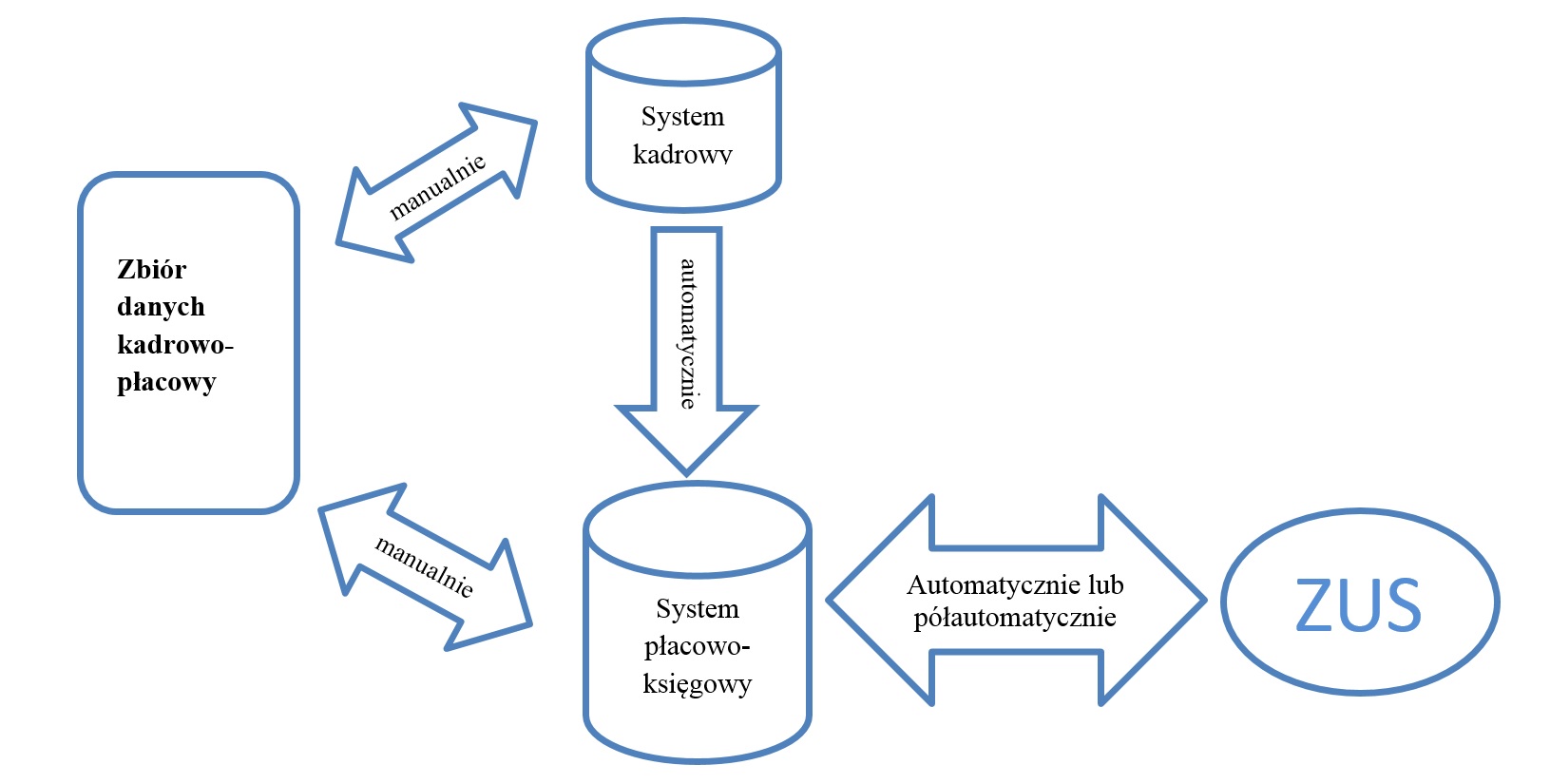

Jak widać na Rysunku 1., dane osobowe ze zbioru kadrowo-płacowego trafiają do systemu w sposób manualny (wprowadzane są ręcznie). System kadrowo-płacowy umożliwia wysyłanie i pobieranie danych z ZUS w sposób automatyczny lub półautomatyczny. W większych przedsiębiorstwach zatrudniających wielu pracowników mogą pojawić się oddzielne systemy: kadrowy oraz płacowy lub płacowo-księgowy (rys. 2).

Zwróć uwagę, że oddzielnych systemów kadrowych może niedługo przybywać w związku z zaawansowanymi pracami legislacyjnymi nad rządowym projektem zmian w Kodeksie pracy, które umożliwią prowadzenie dokumentacji pracowniczej wyłącznie w formie elektronicznej (obecnie jeszcze wiele firm przetwarza je tylko w formie papierowej).

Rysunek 1. Przepływ danych w ramach systemu kadrowo-płacowego

Ze schematu przedstawionego na kolejnej stronie (Rysunek 2) wynika, że niektóre dane kadrowo-płacowe trafiają do systemu kadrowego, a niektóre np. dotyczące wynagrodzenia, do systemu płacowo-księgowego. Charakterystyczne dla tego modelu jest to, że dane mogą przepływać również z jednego systemu do drugiego (np. po przepracowaniu określonego stażu pracownikowi zaczyna przysługiwać określone świadczenie i informacja o tym przekazywana jest automatycznie z systemu kadrowego do płacowo-księgowego).

Wątpliwości mogą pojawić się przy bardziej złożonych systemach. Coraz częściej w firmach występują zintegrowane systemy informatyczne, które kompleksowo wspomagają działalność przedsiębiorstwa w ramach ERP (ang. enterprise resource planning) – metody efektywnego planowania zarządzania całością zasobów przedsiębiorstwa (źródło pojęcia: Wikipedia).

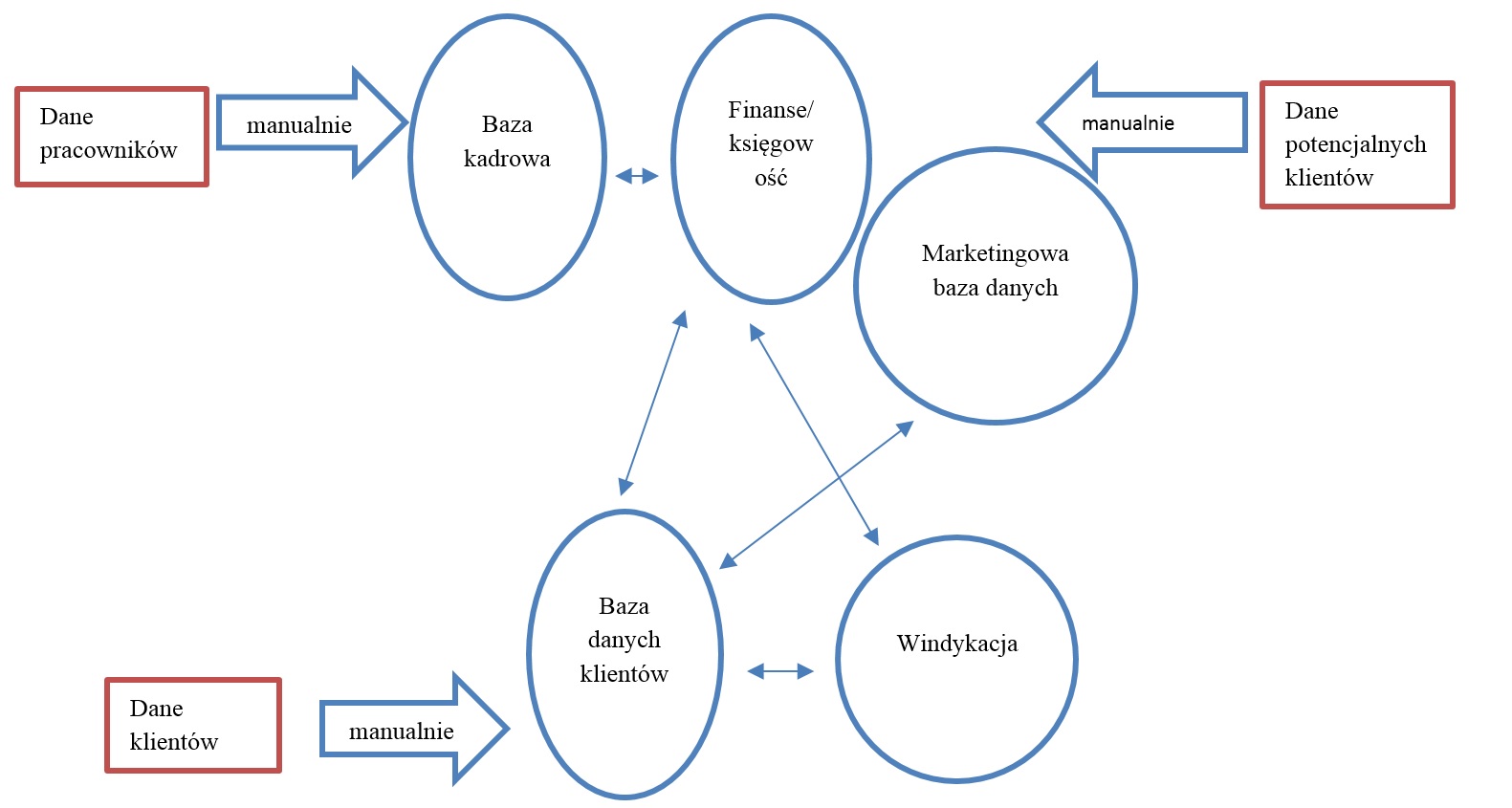

Zawierają one wiele współpracujących ze sobą modułów programowych odpowiedzialnych za różne obszary działania firmy. I tak na przykład może tam być moduł odpowiedzialny za finanse i księgowość, moduł poczty elektronicznej i komunikacji, moduł dedykowany bazie danych sprzedażowej, bazie marketingowej, moduł windykacji itp.

Zgodnie z powyższą definicją systemu informatycznego moduły te będą składały się na jeden system informatyczny. Przy opisie graficznym warto jednak wyszczególnić poszczególne moduły systemu i skrupulatnie opisać obieg danych pomiędzy nimi.

Rysunek 2. Przepływ danych w ramach systemów kadrowego i płacowo-księgowego

Schemat na Rysunku 3. przedstawia obieg danych w ramach jednego zintegrowanego systemu informatycznego z trzema źródłami, z których dane osobowe wpływają do poszczególnych modułów systemu.

Oprócz funkcji kontroli nad obiegiem danych, dobry opis sposobu przepływu danych może okazać się przydatny przy wyznaczaniu dostępu do danych osobom, które korzystają z systemu. Pamiętaj, że choć dane przetwarzane są w ramach jednego systemu informatycznego, to najczęściej należą do różnych zbiorów danych.

Nie każda osoba posiadająca dostęp do systemu jest upoważniona do przetwarzania wszystkich danych. Dlatego też system informatyczny powinien być tak zaprojektowany, by umożliwiać dostęp tylko do takiego zakresu danych, do którego dana osoba posiada uprawnienie. Graficzne przedstawienie (tak jak na Rysunku 3.) modułów programowych, w których przetwarzane są dane oraz kierunków migracji danych pomiędzy nimi, może być pomocne przy nadawaniu zakresu uprawnień do przetwarzania danych osobowych.

Rysunek 3. Przepływ danych w ramach zintegrowanego systemu informatycznego

Zapraszamy na webinar prowadzony w konwencji warsztatowej z wykorzystaniem praktycznych przykładów, pytań i odpowiedzi. Dedykowany jest zarówno do osób początkujących, rozpoczynających lub pełniących funkcję IOD od niedawna, jak również do osób pragnących ugruntować posiadaną wiedzę w zakresie odpowiedniego nadzoru przestrzegania zasad i przepisów z zakresu ochrony danych osobowych w organizacji.

© Portal Poradyodo.pl